Το Documento εντόπισε στο σκοτεινό διαδίκτυο άκρως απόρρητα έγγραφα που ακτινογραφούν το διαβόητο λογισμικό κατασκοπείας και πώς διακινείται

Το λογισμικό παρακολούθησης που κατασκόπευε τον δημοσιογράφο Θανάση Κουκάκη και έγινε προσπάθεια να εγκατασταθεί στο κινητό τηλέφωνο του προέδρου του ΠΑΣΟΚ Νίκου Ανδρουλάκη δεν είναι ούτε αόρατο ούτε φάντασμα. Υπάρχει και κυκλοφορεί στο σκοτεινό διαδίκτυο (dark web). Εκεί αναζητούνται αγοραστές για τις παράνομες κατασκοπευτικές υπηρεσίες του, όπως αποκαλύπτει το Documento φέρνοντας στο φως το σύνολο των απόρρητων εγγράφων που διέρρευσαν. Εκεί όπου ανθεί η παράνομη συναλλαγή κάποιος «ψάρευε» στην ισπανική αγορά, όπου μάλιστα σοβεί σκάνδαλο υποκλοπών. Τα ποσά που ζητούνται αγγίζουν τα νούμερα που δημοσιεύτηκαν πρόσφατα και μάλιστα απευθύνονται σε ευρωπαϊκή κυβερνητική υπηρεσία ασφαλείας, προσφέροντας μάλιστα και την απαραίτητη εκπαίδευση πρακτόρων. Οι συμπτώσεις είναι πολλές για να είναι απλές συμπτώσεις. Υποκλοπές γίνονται, είναι σχεδόν σίγουρο ότι έχουν εμπλακεί ιδιώτες προσφέροντας τεράστιες δυνατότητες κατασκοπευτικών ενεργειών σε κυβερνήσεις που μπορούν να δώσουν το ανάλογο σεβαστό αντίτιμο και πλέον η Ελλάδα βρίσκεται στο επίκεντρο ενός τεράστιου σκανδάλου που κάνει τις αξίες της δημοκρατίας κουρελόχαρτο.

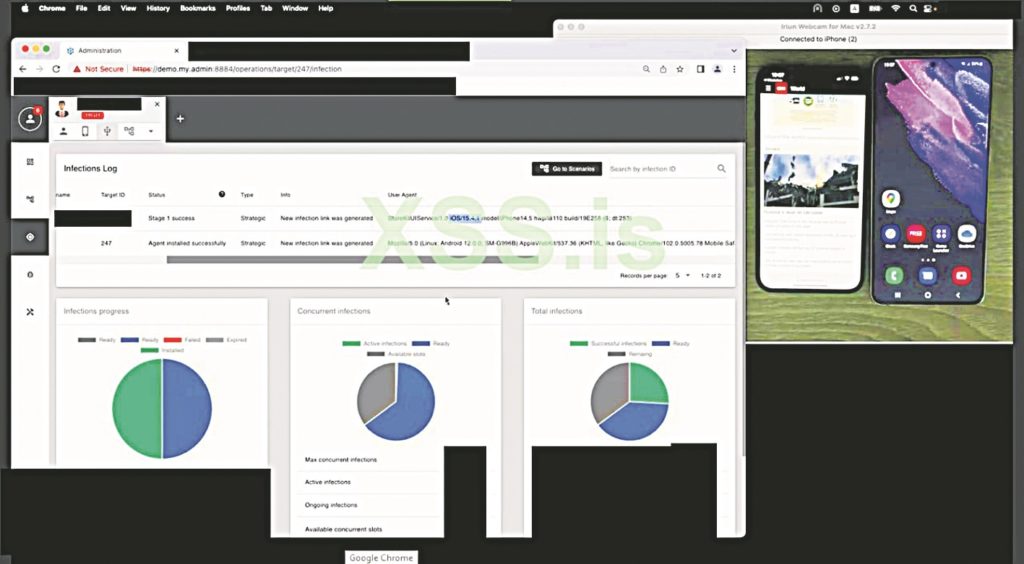

Το Documento αποκαλύπτει απόρρητα έγγραφα της εταιρείας Intellexa και πρώτη φορά φέρνει στη δημοσιότητα το λειτουργικό περιβάλλον του προγράμματος Predator/Nova (έκδοση Ιουλίου 2022). Από τα έγγραφα που κυκλοφορούσαν στα άδυτα του σκοτεινού διαδικτύου προκύπτει ότι την 1η Ιουλίου η Intellexa παρουσίασε το αξίας τουλάχιστον 8 εκατ. ευρώ λογισμικό σε μια ευρωπαϊκή αντιτρομοκρατική υπηρεσία, το οποίο έφτασε να είναι αντικείμενο

πώλησης στη διαδικτυακή μαύρη αγορά αντί 50 εκατ. δολαρίων. Ειδικότερα, τα έγγραφα αυτά πρωτοεμφανίστηκαν στη ρωσική ιστοσελίδα κυβερνοεγκλήματος xss.is από τον χρήστη «oDmC3oJrrSuZLhp». Πρόκειται για κλειδωμένη ιστοσελίδα, προσβάσιμη μόνο σε μυημένους του κυβερνοεγκλήματος και σε ομάδες κυβερνοκατασκοπείας από την Κίνα και τη Βόρεια Κορέα που φημολογείται ότι ψωνίζουν από εκεί. Κατά συνέπεια, υπάρχει μια τρέχουσα επιχείρηση εμπορίας του επίμαχου κατασκοπευτικού λογισμικού στη μαύρη αγορά, παρά τις διαβεβαιώσεις του ισραηλινού υπουργείου Αμυνας αλλά και της ίδιας της Intellexa, ιδιοκτήτης της οποίας είναι ο Ισραηλινός πρώην στρατιωτικός και νυν επιχειρηματίας Ταλ Ντίλιαν, πως δεν θα καταλήξει σε χέρια ιδιωτών.

Στην xss.is φιλοξενείται το νήμα (thread) που ξεκίνησε ο ανώνυμος χάκερ ο οποίος ισχυρίζεται ότι έχει χακάρει την Intellexa (εμπορεύεται το Predator) και επιχειρεί να πουλήσει το πρόγραμμα στη μαύρη αγορά έναντι 50 εκατ. δολαρίων, ζητώντας μάλιστα προκαταβολή 2,5 εκατ. δολαρίων. Επιπλέον, για να αποδείξει τα λεγόμενά του επισυνάπτει μια σειρά από έγγραφα που εξασφάλισε το Documento, όπως την εταιρική μπροσούρα της Intellexa για το πρόγραμμα

Predator/Nova (έκδοση Ιουλίου 2022). Η Intellexa είχε ετοιμάσει την μπροσούρα για μια αντιτρομοκρατική υπηρεσία απροσδιόριστης χώρας μεν, της ευρωζώνης δε, αφού οι τιμές που παρατίθενται παρακάτω είναι σε ευρώ.

Το δοκιμαστικό της Intellexa

Στο έγγραφο της Intellexa με ημερομηνία 1η Ιουλίου 2022, κωδικό Int. 404-2022 και χαρακτηρισμό απορρήτου αναγράφεται λεπτομερώς η προσφορά για το σύστημα παρακολούθησης Predator/Nova. Επομένως καθίσταται σαφές από την εισαγωγή της προσφοράς ότι απευθύνεται σε κρατική υπηρεσία (agency) και όχι σε κάποιον ιδιώτη ή επιχειρηματία. Μάλιστα στη σελ. 5 της επίμαχης μπροσούρας αναφέρεται ως ημερομηνία απάντησης η 15η Αυγούστου 2022. Στις σελίδες του κειμένου γίνεται αναφορά στο κόστος της πλατφόρμας παρακολούθησης, το οποίο ανέρχεται στα 8 εκατ. ευρώ με δώδεκα μήνες εγγύηση, στη συντήρηση, στις αναβαθμίσεις και στην 24ωρη τεχνική υποστήριξη καθ’ όλη την εβδομάδα. Επίσης αναφέρεται στις υποδομές των παρακολουθήσεων, που δεν δύναται να τις κατέχει ο οποιοσδήποτε, παρά μόνο υπηρεσίες πληροφοριών με επαρκείς οικονομικούς και τεχνολογικούς πόρους.

Το έγγραφο που βρίσκεται στην κατοχή του Documento παρουσιάζει την πλατφόρμα Predator/Nova ως ένα «σύστημα για εξ αποστάσεως και αόρατη εξαγωγή δεδομένων από συσκευές κινητών τηλεφώνων». Το ολοκληρωμένο πακέτο της πλατφόρμας έχει τη δυνατότητα να μολύνει συσκευές με λογισμικό τόσο Android όσο και iOS με ένα κλικ σε κακόβουλο σύνδεσμο, όπως συνέβη στις περιπτώσεις του Ν. Ανδρουλάκη και του Θ. Κουκάκη. Το σύστημα Nova μπορεί να μολύνει μια σειρά από συσκευές που χρησιμοποιούν Android, όπως Samsung, Xiaomi, Oppo, Huawei και Honor, ενώ μπορεί να μολύνει όλες τις πρόσφατες συσκευές που χρησιμοποιούν λογισμικό iOS.

Το Nova μπορεί να μολύνει έως και 100 τηλέφωνα στη συγκεκριμένη προσφορά. Ακολούθως, η προσφορά χαρακτηρίζει την ικανότητα μόλυνσης 100 τηλεφώνων με τον ευφημιστικό όρο «γεμιστήρας» (magazine), πράγμα που σημαίνει ότι για να ξαναγεμίσει ο «γεμιστήρας» θα πρέπει το αντισυμβαλλόμενο μέρος να καταβάλει εκ νέου το κόστος του συστήματος. Μάλιστα το σύστημα Nova διαθέτει τη δυνατότητα να διατηρεί τη μόλυνση και ύστερα από επανεκκίνηση της συσκευής (reboot-persistence). Σε αυτό διαφέρει το συγκεκριμένο σύστημα από το κατασκοπευτικό λογισμικό Pegasus της NSO Group, το οποίο δεν διαθέτει την ικανότητα να διατηρεί τη μόλυνση έπειτα από reboot σε συσκευές iOS, αν και μπορεί να μολύνει στόχους χωρίς το υποψήφιο θύμα να κάνει κάποιο λάθος.

Συνακόλουθα, η εταιρεία αναλαμβάνει την εκπαίδευση των πρακτόρων που θα επιφορτιστούν με τον χειρισμό του προγράμματος, μεταλαμπαδεύοντας τεχνικές γνώσεις και κυρίως τακτικές επίθεσης. Αξίζει να σημειωθεί ότι η εκπαίδευση συμπεριλαμβάνεται στην τιμή.

Συν τοις άλλοις, η προσφορά για το Nova διαθέτει μια στάνταρ έκδοση αλλά παρέχει και έξτρα χαρακτηριστικά με επιπλέον κόστος. Η στάνταρ έκδοση επιτρέπει στον αγοραστή να εστιάσει σε συγκεκριμένους στόχους σε μια χώρα, ενόσω παρέχεται ένα σύστημα ανάλυσης για τα εξαγόμενα δεδομένα από μια παρακολούθηση. Αξιο αναφοράς σε αυτή την περίπτωση είναι ότι οι υπηρεσίες υπολογιστικού νέφους (cloud services), τα ονόματα τομέα (domains) και η αλυσίδα ανωνυμοποίησης (anonymization chain) του συστήματος θα παρασχεθούν και θα διαχειρίζονται από τον πελάτη, πράγμα που δεν συνηθίζεται από άλλες εταιρείες συστημάτων παρακολούθησης. Αυτή είναι μια σημαντική λεπτομέρεια που ενισχύει τη θέση ότι το σύστημα αυτό δεν απευθύνεται σε απλούς ιδιώτες αλλά σε κρατικές υπηρεσίες.

Αν ο πελάτης θέλει κάτι παραπάνω από τη στάνταρ έκδοση του Nova, μπορεί να επεκτείνει το σύστημα ώστε να έχει διευρυμένες δυνατότητες, υπηρεσία που τιμάται με επιπλέον 3 εκατ. ευρώ, ενώ μια άλλη δυνατότητα που παρέχεται είναι η μόλυνση τηλεφώνων εκτός της χώρας του ενδιαφερόμενου μέρους. Το σημαντικό είναι ότι σε κάθε περίπτωση η Intellexa θα γνωρίζει την όποια εξέλιξη. Να σημειωθεί ότι η προκαταβολή για το σύστημα Nova είναι τα μισά χρήματα του συνολικού κόστους, ενώ όλες οι πληρωμές θα πρέπει να γίνουν σε ευρώ.

Το Documento στην καρδιά του κτήνους

Η αγγελία του «oDmC3oJrrSuZLhp» στις 11 Ιουλίου 2022 στην xss.is έγραφε: «Πουλάω ολοκληρωμένη πηγή από εταιρεία κυβερνοπολέμου. Το πρόγραμμα προορίζεται μόνο για κυβερνητική χρήση. Εχει τη δυνατότητα να εξάγει και να παρακολουθεί συσκευές από απόσταση και να παραμένει ενεργό έπειτα από επανεκκίνηση (σ.σ.: της συσκευής). Η ύπαρξη αυτού του λογισμικού έχει χαρακτηριστεί άκρως απόρρητη από το υπουργείο Αμυνας που το ανέπτυξε (σ.σ.: εννοεί το Ισραήλ, απ’ όπου το Predator έχει εξαχθεί χωρίς την απαραίτητη άδεια, σύμφωνα με την εφημερίδα “Haaretz”). Προορίζεται για αποκλειστική χρήση από τις κυβερνήσεις για τη μάχη εναντίον της τρομοκρατίας και προσφέρει ένα πολύ απλό γραφικό περιβάλλον (interface) για ερευνητική δραστηριότητα».

Απαντώντας στους σκεπτικούς χρήστες ο συγκεκριμένος πωλητής δημοσίευσε την παραπάνω εταιρική μπροσούρα και προκάλεσε πλήθος σχολίων. Οι χρήστες τον κατηγορούσαν ως απατεώνα και επισήμαιναν ότι πρόσφατα είχε αποκλειστεί από παρόμοιο σάιτ. Ο «oDmC3oJrrSuZLhp», λοιπόν, εξαγριώθηκε με αυτά που του προσήπταν και βγήκε στην αντεπίθεση βγάζοντας ακόμη περισσότερο υλικό ώστε να πείσει κάποιον να αγοράσει το προϊόν. Το επιπλέον υλικό δεν ήταν άλλο από μια «κρυφή ματιά» στο ίδιο το περιβάλλον του Predator/Nova (έκδοση Ιουλίου 2022). Τα τεκμήρια που το Documento σήμερα παρουσιάζει αποκλειστικά είναι αποκαλυπτικά. Το πρόγραμμα αυτό καθαυτό είναι πολύ απλό για τον χρήστη και του δίνει τη δυνατότητα να εποπτεύει όλη τη ζωή και την καθημερινότητα του στόχου σαν να πρόκειται για ψηφιακό «Πανοπτικό», όπως περιέγραψε τη φυλακή στις αρχές του 19ου αιώνα ο Τζέρεμι Μπένθαμ. Τί ποτε δεν μένει κρυφό: Facebook, Instagram, Twitter, WhatsApp, Telegram, Gmail, Signal, Viber, SMS, κλήσεις, μικρόφωνο, κάμερα, γεωγραφική τοποθεσία, αρχεία σκληρού δίσκου, cookies περιήγησης είναι μερικές από τις δυνατότητες που προσφέρει αντί αδρής αμοιβής το συγκεκριμένο κατασκοπευτικό λογισμικό.

Για να φτάσει όμως κάποιος σε αυτό το σημείο πρέπει πρώτα να μολύνει τον χρήστη δημιουργώντας έναν υπερσύνδεσμο διάρκειας έως 300 δευτερολέπτων, όπως αναφέρεται στην πλατφόρμα της εταιρείας. Ενα κλικ αρκεί για να κολλήσει κάποιος το συγκεκριμένο κακόβουλο λογισμικό. Ο πράκτορας μπορεί να παρακολουθεί έως και 100 ενεργούς στόχους ταυτόχρονα, εκτός αν η υπηρεσία έχει αγοράσει το premium πακέτο, άρα υπάρχουν μεγαλύτερες δυνατότητες. Την ίδια στιγμή το λογισμικό διαθέτει μέχρι και στατιστικά στοιχεία για τις επιτυχημένες και τις αποτυχημένες προσπάθειες.

Ακόμη ο χρήσης έχει τη δυνατότητα να κατηγοριοποιήσει τους στόχους ανάλογα με τις προτιμήσεις και την προτεραιοποίηση του επιχειρησιακού σχεδίου. Πέραν αυτού, ο χρήστης έχει τη δυνατότητα να τερματίσει την παρακολούθηση οποιαδήποτε στιγμή πατώντας την επιλογή kill agent. Αξίζει να σημειωθεί ότι σε μια άλλη διαφάνεια της παρουσίασης της Intellexa αναφέρεται το IMEI (μοναδικός αναγνωριστικός κωδικός αριθμός συσκευής) 153976119156897, που αντιστοιχεί σε άγνωστο μεν, υπαρκτό δε κινητό τηλέφωνο, όπως επιβεβαίωσε το Documento έπειτα από έρευνά του σε πηγές ανοιχτής πρόσβασης. Ο χρήστης του λογισμικού, πέραν της συμβατικής παρακολούθησης των εφαρμογών, έβλεπε πότε κοίταξε τελευταία φορά το κινητό του ο στόχος, το ποσοστό φόρτισης της μπαταρίας του κινητού, μέχρι και τον ελεύθερο χώρο του σκληρού δίσκου.

Προσθέτως, παρότι ο «oDmC3oJrrSuZLhp» επισύναψε μια σειρά εγγράφων, ορισμένοι αγοραστές διερευνούσαν τη δυνατότητα αγοράς του προγράμματος, έθεταν όμως ζητήματα διασφάλισης της συναλλαγής. Ο ανώνυμος πωλητής, λοιπόν, περιέγραψε την εμπειρία του από τον προηγούμενο ιστότοπο exploit.in, όπου τον χαρακτήρισαν απατεώνα (scammer). Ο ίδιος υποστηρίζει ότι τότε πρότεινε στον αγοραστή τη διαδικασία της «πολυυπογραφής» ως αξιόπιστη μέθοδο συναλλαγής. Η τελευταία χρησιμοποιείται συχνά στο πλαίσιο του κυβερνοεγκλήματος και περιλαμβάνει τη δημιουργία δύο ψηφιακών κλειδιών, ένα για τον αγοραστή και ένα για τον πωλητή, καθόσον απαιτούνται τουλάχιστον δύο κλειδιά για την ενεργοποίηση του λογισμικού. Ακολούθως, σημειώνει ότι έφτασε σε pretador,PRETADORσημείο να δεχτεί μια συναλλαγή κατά την οποία τα χρήματα θα μπουν σε τρίτο λογαριασμό (εγγυητής). Εντέλει, απογοητευμένος εξομολογείται: «Εχω δει πολλή τεχνολογία και εργαλεία από τις σκιές. Μπορώ να πω ότι ξέρω τα πάντα για τους 34 πελάτες που η Intellexa έχει πουλήσει το πρόγραμμα Nova/Helios. Μπορώ ακόμη να αρχίζω να μιλάω για το Oz, το νέο όνομα του Pegasus που δημιουργήθηκε από την NSO (Q Cyber Technology). Αλλά δεν είμαι εδώ για να αποκαλύψω άκρως απόρρητες πληροφορίες σε εφημερίδες ή να ανοίξω το κουτί της Πανδώρας. Είμαι εδώ για να πουλήσω, να βγάλω τα χρήματά μου και να εξαφανιστώ στις σκιές όπως πάντα».

Ποιος είναι ο «oDmC3oJrrSuZLhp»;

Το ερώτημα που πλανάται είναι ποιος είναι εντέλει ο χρήστης «oDmC3oJrrSuZLhp». Για μερικούς είναι απατεώνας, αν και οι άνθρωποι που μίλησαν στο Documento υπό καθεστώς ανωνυμίας θεωρούν ότι «λέει την αλήθεια». «Ενδεχομένως να έχει εσωτερικές πληροφορίες» από την Intellexa. Αλλη πηγή του Documento που επίσης μίλησε υπό καθεστώς ανωνυμίας εκτιμούσε πως ενδέχεται να είναι όντως χάκερ, ο οποίος προσπαθεί απλώς να βγάλει «μεροκάματο», όπως είχε γίνει στο παρελθόν και με την ισραηλινή NSO που εμπορευόταν το περιβόητο Pegasus. Εντούτοις, από τις συνομιλίες, τον τρόπο αντίδρασης και τη συνολική βιασύνη ενδέχεται να είναι κάποιος ακόμη και εντός της Intellexa που προσπαθεί να εξασφαλίσει όσο περισσότερα χρήματα γίνεται «προτού βουλιάξει το πλοίο» και στη συνέχεια να εξαφανιστεί.

Επιπροσθέτως, σύμφωνα με πληροφορίες που έφτασαν στο Documento για την υπόθεση, ήδη «έχουν αποχωρήσει δύο άτομα από την εταιρεία μετά το ξέσπασμα του σκανδάλου σε Ελλάδα και Κύπρο», ενώ υπάρχουν διάφορα «σκοτεινά» άτομα (μη ελληνικής καταγωγής) που έχουν γραφτεί στο περιβάλλον της εταιρείας, τα οποία ενδεχομένως να ψάχνουν διέξοδο. Το Documento επιχείρησε να συνομιλήσει με το συγκεκριμένο άτομο αλλά δεν κατέστη εφικτό.

Τα ισπανικά έγγραφα της Intellexa

Τούτων δοθέντων, στα έγγραφα που εξασφάλισε το Documento εμφανίζονται δύο διαφάνειες άγνωστης ημερομηνίας στην ισπανική γλώσσα. Πρόκειται για παρουσίαση του προϊόντος στα ισπανικά, η οποία προέρχεται από τα δεδομένα της Intellexa. Στις δύο διαφάνειες γίνεται συνοπτική παρουσίαση του περιβάλλοντος του προϊόντος Predator/Nova Helios. Εν συνεχεία αποτυπώνεται σε ένα διάγραμμα το τεχνικό μονοπάτι που ακολουθεί ο χρήστης ώστε να πετύχει η μόλυνση. Τέλος, στο παραπάνω διάγραμμα φαίνεται ότι το πρόγραμμα λειτουργεί στη βάση του νέφους (cloud).PRETADOR

Ολα τα παραπάνω στοιχεία βρίσκονται στη διάθεση των αρμόδιων αρχών, ελληνικών και ευρωπαϊκών.

Διαβάστε επίσης

Στο απυρόβλητο η εισαγγελέας «μηχανή παρακολούθησης»

Σόφι ιν’τ Βελντ: Ζητάει παρέμβαση Europol για το Predator μετά από έρευνα του Documento