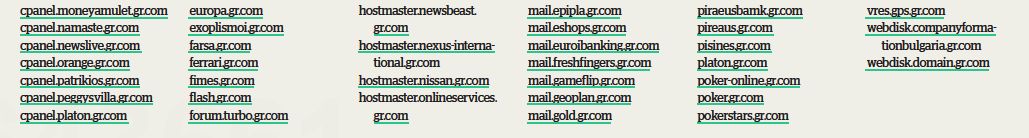

498 URL, 285 ονόματα, δύο διευθύνσεις και το edolio5 πίσω από μία διεύθυνση στη διαδρομή της φάκας των παρακολουθήσεων

Το Documento ρίχνει φως σε αθέατες πλευρές των τεχνικών στοιχείων πίσω από το κακόβουλο λογισμικό Predator, αποκαλύπτοντας σήμερα λίστα που εμπεριέχει συνολικά 498 συνδέσμους (URL) που συνδέονται με το εν λόγω κακόβουλο λογισμικό από το 2021 μέχρι και σήμερα. Τα συγκλονιστικά στοιχεία που δημοσιοποιούμε έρχονται να διευκολύνουν και τις εισαγγελικές αρχές, οι οποίες διαμαρτύρονται για τη δυσκολία που αντιμετωπίζουν σε τεχνικά ζητήματα (αδαείς γαρ και χωρίς τη συνδρομή ειδικών πραγματογνωμόνων) ώστε να προχωρήσουν στην πλήρη διαλεύκανση της υπόθεσης προσωποποιώντας και τους δράστες των βαρύτατων ποινικών αδικημάτων τα οποία έχουν διαπραχθεί.

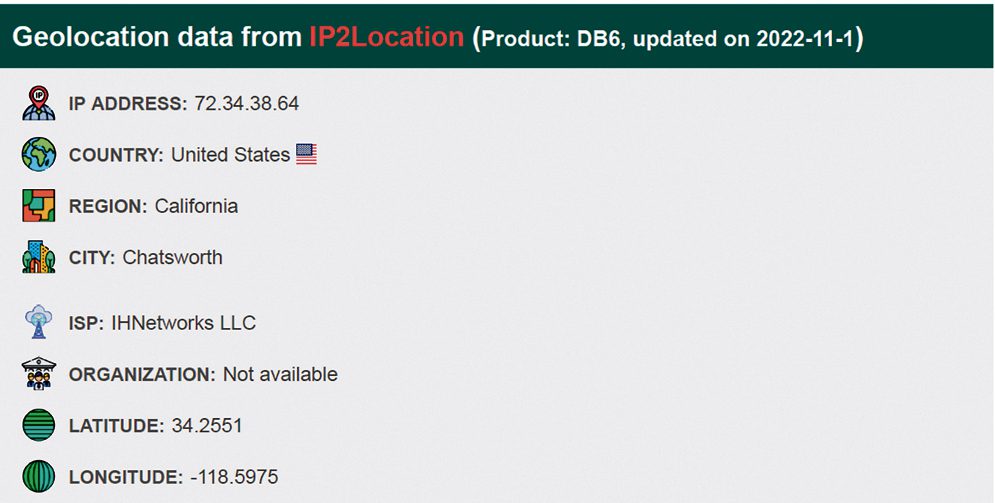

Διακόσιες ογδόντα πέντε ηλεκτρονικές διευθύνσεις και 213 URL που άφησαν πίσω τους οι διαχειριστές έχουν ένα κοινό στοιχείο: μοιράζονται την ίδια διεύθυνση IP (72.34.38.64). Επίσης, οι 498 σύνδεσμοι (URL) που βρίσκονται στη λίστα έχουν κατάληξη (gr – com). Πραγματοποιώντας γεωεντοπισμό της IP είδαμε ότι οι διακομιστές (servers) βρίσκονται στο Τσάτσγουορθ της Καλιφόρνιας, όπου εδρεύει η εταιρεία IHNetworks LLC (τίτλος Insider Hosting), η οποία είναι και ο πάροχος. Ακόμη, τα 285 links που έχουμε βρει έχουν ακριβώς την ίδια IP με το domain . gr . com (η σελίδα είναι στην ελληνική γλώσσα), το οποίο είναι και η πλατφόρμα που παραχώρησε τη διακριτική κατάληξη . gr . com. Ανοίγοντας τον παραπάνω ιστότοπο βλέπει κανείς το όνομα Lexi Lavranos. Παρά τη σατανική σύμπτωση, όμως, τα μέχρι στιγμής στοιχεία του Documento δεν έχουν πιστοποιήσει συγγενική ή άλλη σχέση με τον επιχειρηματία που φέρεται να εμπλέκεται με το Predator Γιάννη Λαβράνο.

Ιδιαίτερη σημασία, ειδικά για τις εισαγγελικές αρχές, οι οποίες θα ξέρουν πλέον ότι υπάρχουν περισσότερες επιλογές απ’ ό,τι όλοι φανταζόμασταν, έχει το γεγονός ότι ταυτοποιήθηκαν οι πάροχοι.

Το μόνο που μένει είναι να ερωτηθούν επισήμως από τη Δικαιοσύνη η IHNetworks LLC, η Amazon και το domain . gr . com με ποιον συναλλάσσονταν όταν οι servers τους φιλοξενούσαν τους παγιδευμένους συνδέσμους. Ποιοι τους διαχειρίζονταν και ποιος πλήρωσε για την κατοχύρωση των εκατοντάδων ονομάτων που έχουν βρεθεί, διότι πέρα από την υπενοικίαση του server, κάποιος πλήρωσε για να δημιουργήσει 285 ονόματα τύπου URL στο domain . gr . com.

Συν τοις άλλοις, σημειώνεται ότι οι πάροχοι για νομικούς λόγους συχνά –αν και πολλές φορές άτυπα– κρατάνε αρχείο δραστηριότητας των διαχειριστών (back logs) ακόμη και για δώδεκα μήνες. Επιπροσθέτως, τα τιμολόγια πιθανότατα δεν έχουν εξαφανιστεί αφού πολλά από τα URL είναι ακόμη ενεργά. Από την έρευνα προέκυψε επίσης πως οι διαχειριστές –διαπράττοντας εγκληματικά λάθη– άφησαν πίσω τους εκατοντάδες ίχνη (συγκεκριμένα 213 διαχειριστικά URL). Αρκετές μάλιστα από αυτές τις ιστοσελίδες είναι ακόμη «στον αέρα», γεγονός που ενισχύει τις υποψίες ότι το Predator είναι ακόμη «ζωντανό», προκαλώντας ανησυχίες για την εθνική ασφάλεια αλλά και για το αδιάβλητο του προεκλογικού αγώνα. Τέλος, αποκαλύπτουμε την ψηφιακή ιστορία του edolio5, συνδέσμου υπεύθυνου για την επιμόλυνση των κινητών τηλεφώνων του Θανάση Κουκάκη και του Θεόδωρου Καρυπίδη, ενώ ο ίδιος σύνδεσμος είναι υπεύθυνος για την επιχείρηση παγίδευσης του Νίκου Ανδρουλάκη.

Αφησαν ίχνη

Η λίστα με τα URL που αποκαλύπτει το Documento εμπλουτίζει αλλά και διασταυρώνεται με τη λίστα που δημοσίευσε πρώτη η Meta (Facebook) σε συνεργασία με το καναδικό Citizen Lab τον Δεκέμβριο του 2021. Εκείνη, πέραν των άλλων, είχε επικεντρωθεί στη βορειομακεδονική εταιρεία Cytrox, η οποία ανέπτυξε πρώτη το Predator, ενώ εξαγοράστηκε στη συνέχεια από την Intellexa του Ταλ Ντίλιαν. Η δημοσίευση αυτή περιείχε 43 ονόματα domains, ενώ έρευνα του Inside Story (16.5.2022) αποκάλυψε επιπλέον έξι domains.

Η ερευνητική ομάδα του Documento έφτασε στον εντοπισμό των 498 μέσω της μεθόδου της αντίστροφης αναζήτησης ψηφιακής διεύθυνσης (IP). Σε απλά ελληνικά, βρήκαμε τις επιμολυσμένες διευθύνσεις στις δημοσιοποιημένες λίστες και παρατηρήσαμε ότι ορισμένες είχαν κοινή IP (72.34.38.64). Αυτό μας κίνησε την περιέργεια και με τη βοήθεια των πηγών ανοιχτής πρόσβασης dnsdumpster . com και who . is εντοπίσαμε τα 498 domains πατώντας μόλις ένα κουμπί. Και εγένετο η λίστα! Ευθύς αμέσως δημιουργήσαμε ένα αρχείο και καταλάβαμε ότι στις δημοσιοποιημένες λίστες της Meta υπάρχουν περισσότεροι από 100 σύνδεσμοι (URL) με την ίδια ψηφιακή διεύθυνση (72.34.38.64). Οι ίδιες συνέπιπταν με τη λίστα που είχαμε στα χέρια μας. Συγκρίνοντας αυτό το στοιχείο με την έρευνα του Inside Story εντοπίσαμε τρία από τα έξι domains να έχουν επίσης την ίδια IP (72.34.38.64), τα οποία εμφανίζονται επίσης στη λίστα που εξετάζαμε.

Συνολικά, η λίστα των domains χωρίζεται σε έξι ενότητες και συγκεκριμένα ως εξής: 285 σύνδεσμοι (URL), 13 με την ιδιότητα autodiscover, 31 με την ιδιότητα cpanel, 17 με την ιδιότητα cpcalendars, 15 με την ιδιότητα cpcontracts, 74 με την ιδιότητα hostmaster και 63 με την ιδιότητα mail. Οι παραπάνω δυσνόητοι χαρακτηρισμοί υποδεικνύουν ότι ο διαχειριστής έχει αφήσει πολλά ίχνη – κρίνοντας από τα νούμερα, μάλλον πολλά. Συνακόλουθα, τα ονόματα των συνδέσμων που βρίσκονται στη λίστα δεν είναι καθόλου τυχαία. Αφορούν διάφορα σάιτ: ειδησεογραφικά, πορνογραφικού περιεχομένου, social media, τραπεζών, κρατικών μηχανισμών (ΣΕΠΕ), αγγελιών, αθλητικά, στοιχηματικά κ.ά.

Ενδεικτικά παραθέτουμε μερικά: estia, exoplismoi, inews, instagram, piraeus. bamk, porno, sirina, myalpha, protothema, stoiximan., mobile . piareus . gr . com, opap, pireaus, unfollow και thestival. Υπογραμμίζεται ότι για το Σώμα Επιθεώρησης Εργασίας (ΣΕΠΕ) και το υπουργείο Εργασίας καταγράφεται ιδιαίτερο ενδιαφέρον, μια και υπάρχουν πέντε καταχωρήσεις με τα εξής links: apps.sepenet, hostmaster.apps.sepenet, hostmaster.sepenet.gr.

Από τα παραπάνω μπορούμε εύκολα να ξεχωρίσουμε την περίπτωση του «sepe», διότι είναι σαφές πως ο σύνδεσμος αναφέρεται στο Σώμα Επιθεώρησης Εργασίας και ενδεχομένως να απευθύνεται σε στελέχη του υπουργείου Εργασίας. Επισημαίνεται ότι το Documento στο δημοσίευμά του για τη δεύτερη λίστα παρακολουθούμενων από Predator είχε αποκαλύψει πως τόσο ο υπουργός Κωστής Χατζηδάκης όσο και ο συνεργάτης του Νίκος Σιγάλας είχαν παγιδευτεί. Η δε ύπαρξη απομιμήσεων πορνογραφικών σάιτ επιβεβαιώνει πως κάποιοι μπορεί να εκμεταλλεύονταν και τον σεξουαλικό προσανατολισμό ενός ατόμου ώστε να τον θέσουν υπό καθεστώς εκβιασμού.

Ακόμη, στη λίστα διακρίνεται το όνομα (domain) exoplismoi, το οποίο ενδεχομένως να έχει χρησιμοποιηθεί για να υποκλέψει άτομο που λόγω επαγγέλματος ενδιαφέρεται για ζητήματα άμυνας ή εθνικής ασφαλείας. Το Documento, το «Βήμα» και η «Καθημερινή» έχουν αποκαλύψει μεταξύ άλλων ότι είχαν τεθεί υπό παρακολούθηση ο πρώην σύμβουλος Εθνικής Ασφαλείας Αλέξανδρος Διακόπουλος, ο αντιναύαρχος, γενικός διευθυντής της Γενικής Διεύθυνσης Αμυντικών Εξοπλισμών και Επενδύσεων Αρης Αλεξόπουλος, ο πρώην υπουργός Προστασίας του Πολίτη Μιχάλης Χρυσοχοΐδης, ο εν ενεργεία αρχηγός της ΕΛΑΣ Μιχαήλ Καραμαλάκης και κυρίως ο υπουργός Εξωτερικών Νίκος Δένδιας.

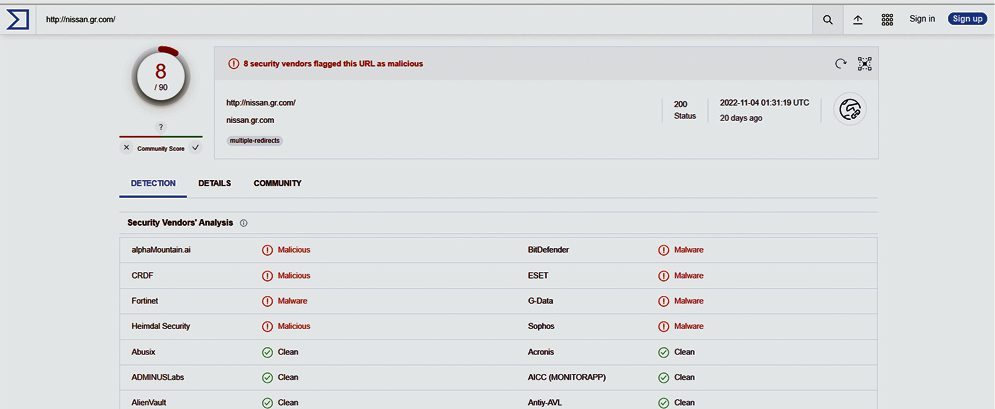

Περαιτέρω, ο επιχειρηματίας Θεόδ. Καρυπίδης, όπως αποκάλυψε το Documento, είχε δεχτεί «επίθεση» από το Predator και τέσσερα links ήταν υπεύθυνα για την επιμόλυνσή του: edolio5, cnn, thesival και yout.ube (gr). Τα τρία τελευταία δεν βρίσκονται στη λίστα των παρόχων του Predator, όμως έπειτα από αναζήτηση των τριών αυτών URL στο dns.dumpster επιβεβαιώσαμε ότι έχουν την ίδια IP (72.34.38.64), άρα είτε κάποιος φρόντισε επιμελώς να τα διαγράψει είτε πρόκειται για ακόμη μία σατανική σύμπτωση.

Και τα ερωτήματα που εύλογα ανακύπτουν είναι:

- Για όλους τους παραπάνω λόγους δεν πρέπει να ελεγχθούν τα μηνύματα που έχουν αποσταλεί και είναι καταγραμμένα στους παρόχους τρίτων χωρών; Η ψηφιακή διεύθυνση (IP) είναι ίδια σε 498 περιπτώσεις (!), η κατάληξη gr – com είναι πάλι ίδια στις ακριβώς ίδιες 498 περιπτώσεις (!), ενόσω η Meta (Facebook) μαζί με το καναδικό Citizen Lab ως εξωτερικοί παράγοντες έχουν πιστοποιήσει ότι η παραπάνω κατάληξη συμπίπτει σε 23 περιπτώσεις με τη λίστα που εξερεύνησε το Documento.

- Θα ψάξει η Δικαιοσύνη να βρει ποιος πλήρωσε για 498 πανομοιότυπες ιστοσελίδες και ποιος τις διαχειρίστηκε;

Το domain (gr – com)

Αξίζει να σταθούμε στο domain (gr – com), την ιστοσελίδα που κατοχύρωσε πρώτη την κατάληξη . gr . com. Μπαίνοντας κανείς στο σάιτ βλέπει ότι είναι από άλλη εποχή. Τα γραφιστικά και τα λογισμικά είναι από προηγούμενη δεκαετία, ενώ εξερευνώντας τη σελίδα ανακαλύπτουμε πως το λήμμα με τις εταιρείες που χρησιμοποιούν την παραπάνω κατάληξη είναι εντελώς άδειο. Στο δε Facebook φαίνεται ότι η σελίδα λειτουργούσε κανονικά από το 2009 έως το 2015. Πάντως το σάιτ στο καρφιτσωμένο κείμενό του παραπέμπει στην ιστοσελίδα CENTRALNIC, όπου ο χρήστης ελέγχει τη διαθεσιμότητα για την κατάληξη . gr . com. Μπαίνοντας στον τελευταίο ιστότοπο βλέπουμε ότι πρόκειται για πιο προσεγμένη σελίδα. Η εταιρεία CentralNic Group PLC έχει έδρα το Λονδίνο (στη διεύθυνση 4th Floor, Saddlers House 44 Gutter Lane), είναι εισηγμένη από το 2013 στο Χρηματιστήριο Λονδίνου και καθήκοντα διευθυντή εκτελεί κάποιος Μπεν Κρόφορντ (Ben Crawford). Συγχρόνως, στο σάιτ της CentralNic πάνω αριστερά υπάρχει η επιλογή αγοράς ενός ονόματος τομέα (domain name). Από εκεί ο φυλλομετρητής (browser) μεταφέρει τον χρήστη στο onlydomains (com), το οποίο έχει την ελληνική σημαία στο λογότυπο.

Εδρα του σάιτ αυτού είναι η Νέα Ζηλανδία και ανήκει στην εταιρεία Centralnic NZ Limited, η οποία επίσης έχει για διευθυντή τον Μπεν Κρόφορντ, ενώ ο Ντόναλντ Μπαλάντασαν (Donald Baladasan) είναι στέλεχος και των δύο εταιρειών. Αναζητώντας περαιτέρω την υπόθεση στο opencroporates (com) παρατηρήθηκε ότι υπήρχε εταιρεία στη Νέα Ζηλανδία με τίτλο Only Domains Limited, η οποία ιδρύθηκε στις 10.6.2009 και διαλύθηκε στις 31.12.2021. Σε αυτήν πάλι διευθυντής ήταν ο Μπεν Κρόφορντ.

Ακολούθως, πατώντας την κεντρική εικόνα του domain (gr . com), η οποία αποτελεί σύνδεσμο (link), φτάνεις στην πλατφόρμα του ιστοτόπου instra (com). Η Instra Corporation που έχει την παραπάνω ιστοσελίδα δημιουργήθηκε «το 1997 στην Αυστραλία», όπως γράφεται στο εταιρικό προφίλ. Σε κάθε περίπτωση, στο Ηνωμένο Βασίλειο υπάρχει εταιρεία ονόματι Instra Holdings (UK) Limited με έδρα Λονδίνο και ημερομηνία ίδρυσης 18.11.2015, με διευθυντή πάλι τον Μπεν Κρόφορντ και στέλεχος τον Ντόναλντ Μπαλάντασαν.

Ο Κρόφορντ, με καταγωγή από την Αυστραλία, έχει το προφίλ ενός τυπικού ανθρώπου των επιχειρήσεων. Καταγράφεται η παρουσία του σε πολλές εταιρείες, κυρίως θυγατρικές, όμως η CentralNic Group Plc, της οποίας είναι μέλος του ΔΣ και CEO, αποτελεί τη ναυαρχίδα του. Η τελευταία, έχοντας ιδρυθεί το 1996, εκ πρώτης όψεως διαχειρίζεται χαρτοφυλάκια υπηρεσιών διαδικτύου (registrar, web hosting, domain parking κ.ά.). Βρίσκοντας βέβαια ένα εσωτερικό εταιρικό εγχειρίδιο της Central Nic στο διαδίκτυο αποδεικνύεται πέραν πάσης αμφιβολίας πως η Lexi Lavranos (πρόκειται για την Alexandra-Lexi Lavranos), πέρα από υπεύθυνη για τα ΜΜΕ στο domain (gr-com), είναι και διευθύντρια marketing στην εταιρεία που βρίσκονται ο Κρόφορντ και ο Μπαλάντασαν (οικονομικός διευθυντής).

Η γέννηση του edolio5

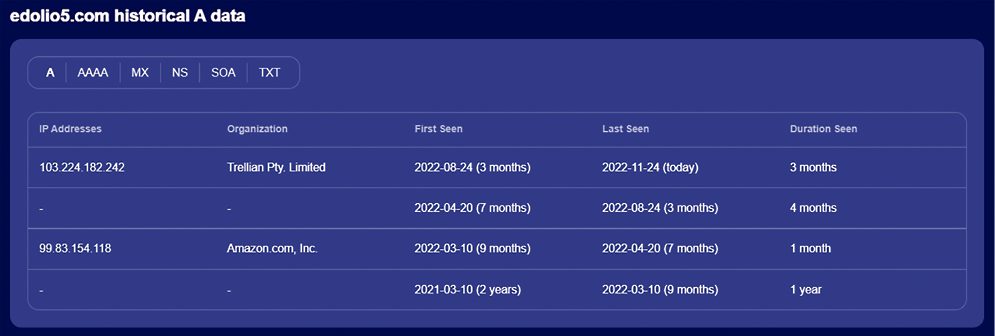

Το edolio5, σύνδεσμος υπεύθυνος για την επιμόλυνση των κινητών τηλεφώνων του Θ. Κουκάκη, του Θεόδ. Καρυπίδη και την επιχείρηση παγίδευσης του Ν. Ανδρουλάκη, ενδεχομένως να είναι από πιο τους αναγνωρισμένους συνδέσμους κακόβουλου λογισμικού στη σύγχρονη ιστορία. Ομως λίγα γνωρίζουμε για την πραγματική ιστορία του. Το Documento έχει στην κατοχή του πρόσφατο τεχνικό έλεγχο που αποδεικνύει ότι «γεννήθηκε» στις 9 Μαρτίου 2021, μόλις έφταναν οι πρώτοι υπάλληλοι της Intellexa στην Αθήνα. Η ληξιαρχική πράξη της «γέννησης» βρίσκεται στους servers της Namecheap, όπου η τιμή για ένα όνομα είναι πολύ χαμηλή. Τονίζεται ότι το blogspot edolio5 δεν έχει καμία διαφορά με το edolio5 (com), απλώς το πρώτο αποτελεί σάρκα εκ της σαρκός του δεύτερου. Στη γλώσσα των τεχνικών πληροφορικής είναι ένας υποτομέας (subdomain) και έχει ρόλο μπάμπουσκας.

Συνακόλουθα φιλοξενήθηκε στους servers της Amazon Inc. για εννέα μήνες, από τις 10.3.2021 έως ότου αποκαλύφθηκε η παρακολούθηση του Κουκάκη. Εξι ημέρες μετά την αποκάλυψη του Inside Story, το σάιτ «έπεσε» ξαφνικά (20.4.2022). Ωστόσο η παρακολούθηση Κουκάκη εντάσσεται στον πρώτο κύκλο ζωής αυτού του domain, διότι στις 10.3.2022 ανανεώθηκαν οι συνδρομές για τον server, ενδεχομένως και για το όνομα. Από τον Μάρτιο έως τις 20 Απριλίου 2022 διαρκεί ο δεύτερος κύκλος ζωής που έληξε απότομα. Εντούτοις, την ίδια μέρα το edolio5 (com) καταχωρήθηκε ονοματολογικά στην πλατφόρμα της εταιρείας Above Pty Ltd και εκπέμπει μέσα από τους servers της εταιρείας Trellian Pty (Αυστραλία) Limited. Η αρχική σύμβαση ήταν για τέσσερις μήνες, δηλαδή έως τις 24.8.2022. Με την εκπνοή της προθεσμίας ανανεώθηκε η συνδρομή, η οποία κρατάει έως και σήμερα.

Τη στιγμή που πραγματοποιήθηκε η τεχνική έκθεση το edolio5 έβαινε προς τη διαγραφή (pending delete) σύμφωνα με το τυποποιημένο μήνυμα. Η έδρα της Namecheap είναι στο Ρέικιαβικ της Ισλανδίας και συγκεκριμένα στη διεύθυνση Kalkofnsvegur 2 (τ.κ. 101). Η διεύθυνση αυτή θεωρείται από τους Αμερικανούς ιδιαίτερα επικίνδυνη, διότι σύμφωνα με έκθεση της Υπηρεσίας Κυβερνοασφάλειας και Προστασίας Υποδομών (CISA) (8.7.2021) ακόμη έξι ιστότοποι (domains) έχουν καταγραφεί ως παγιδευμένοι από κακόβουλα λογισμικά (malware). Ειδικότερα, πρόκειται για λογισμικό τύπου ransomware, το οποίο θεωρείται τόσο επικίνδυνο που το Στέιτ Ντιπάρτμεντ στις 21.10.2021 όρισε αμοιβή 10 εκατ. δολαρίων για όσους δώσουν σχετικές πληροφορίες για «τη διεθνική οργανωμένη εγκληματική οργάνωση» Darkside.

Υπογραμμίζεται ότι η κατοχύρωση ενός ονόματος είναι πολύ απλή διαδικασία, αφού το μόνο που απαιτείται είναι η πληκτρολόγηση του ονόματος, μερικά κλικ και μια πληρωμή 9,45 ευρώ ανά έτος. Η πληρωμή γίνεται αποκλειστικά με χρεωστική κάρτα και όχι με κρυπτονομίσματα, άρα δεν υφίσταται ανωνυμία. Επομένως, οι αρμόδιες εισαγγελικές αρχές μπορούν κάλλιστα να μάθουν ποιος αγόρασε το domain, την τράπεζα μέσω της οποίας έγινε η συναλλαγή, καθώς επίσης πότε έγινε και πόσο κόστισε. Εξάλλου η Amazon –εταιρεία που έχει αναπτύξει άριστες σχέσεις με τον Κυριάκο Μητσοτάκη– υποστηρίζει ότι αποτελεί θεσμικό παίκτη και πέρα από την υπερεκμετάλλευση των εργαζομένων της δεν έχει αποτελέσει ποτέ τροχοπέδη σε κρατικές έρευνες, ειδικά όταν δεν την εμπλέκουν. Πιθανόν η ίδια εικόνα να ισχύει και για την αυστραλιανή εταιρεία που φιλοξενεί τώρα την επίμαχη ιστοσελίδα.

Συνοψίζοντας, αποτελεί απορίας άξιο τι υλικό και τι αρχεία υπάρχουν στον server του edolio5. Υπάρχει λόγος που είναι ακόμη στον «αέρα»; Αραγε εκεί βρίσκονται υλικά που χρησιμοποιούνται για εκβιασμούς; Υπάρχουν στοιχεία που ενοχοποιούν κάποιους που νόμιζαν ότι κανείς ποτέ δεν θα τους καταλάβαινε; Το τέλειο έγκλημα δεν έχει ακόμη διαπραχθεί και τα ίχνη είναι εδώ, αρκεί να ξέρει κανείς πού να ψάξει. Πολλές φορές τα στοιχεία βρίσκονται σε κοινή θέα και λίγα κλικ παραπάνω πράγματι αποκαλύπτουν πολλά, ακόμη και σε σημεία ξεχασμένα… Το Predator, που ενεργοποιήθηκε και λειτούργησε εντός των τειχών του ΚΕΤΥΑΚ (ΕΥΠ), άφησε πίσω του έναν ορυμαγδό από στοιχεία. Πέρα από τα στόματα που έχουν ανοίξει, τώρα αναδύονται και οι τεχνικές ατασθαλίες, που μέχρι στιγμής είχαν μείνει εν πολλοίς αθέατες.